Um novo ladrão de informações chamado Stealc surgiu na dark web ganhando força devido à promoção agressiva de recursos de roubo e semelhanças com malware do mesmo tipo como Vidar, Raccoon, Mars e Redline.

Pesquisadores de segurança da empresa de inteligência de ameaças cibernéticas SEKOIA detectaram a nova cepa em janeiro e notaram que ela começou a ganhar força no início de fevereiro.

Vendo ladrão novo

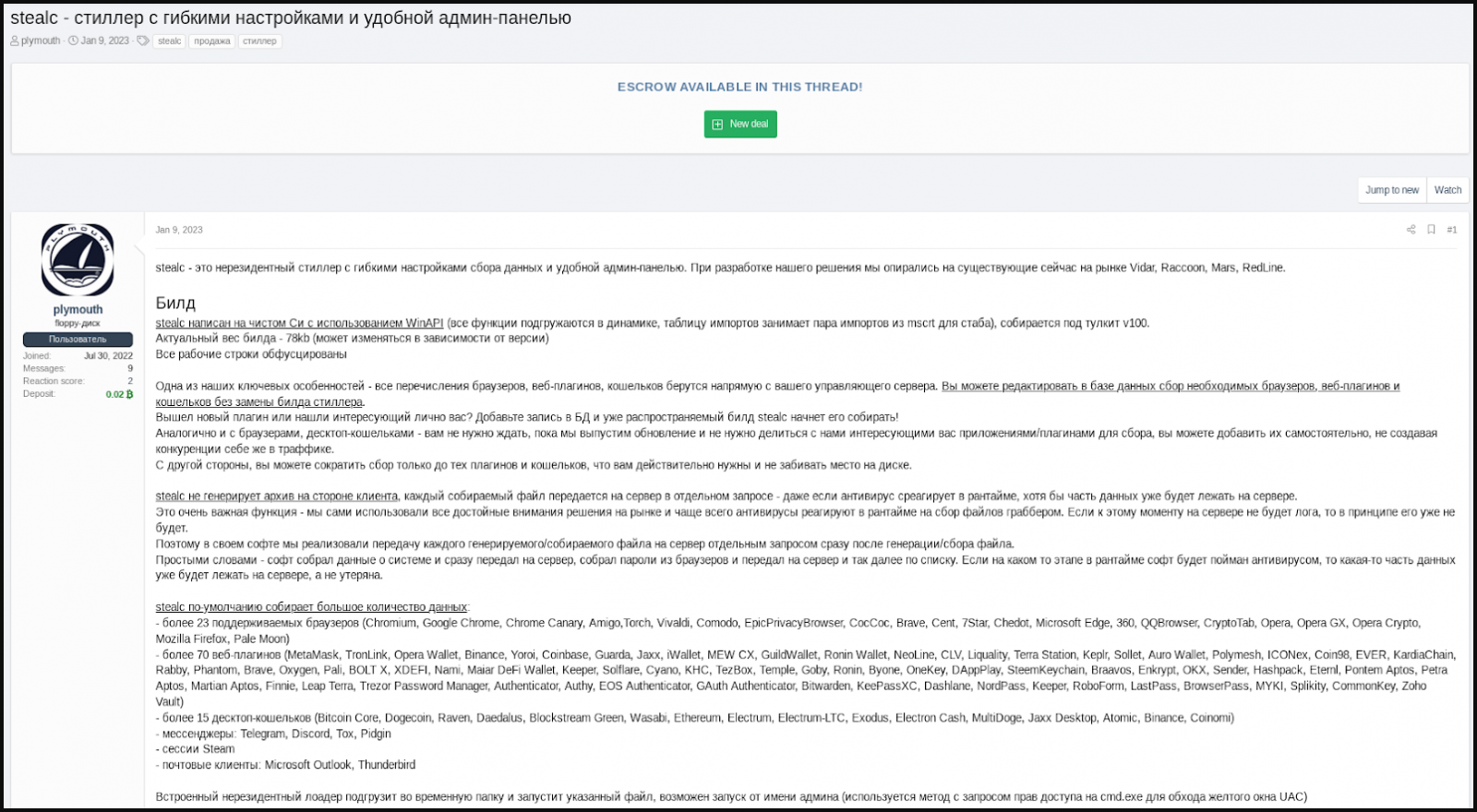

O Stealc foi anunciado em fóruns de hackers por um usuário chamado “Plymouth”, que apresentou o malware como um malware com amplas capacidades de roubo de dados e um painel de administração fácil de usar.

De acordo com o anunciante, além do direcionamento típico de dados do navegador da web, extensões e carteiras de criptomoedas, o Stealc também possui um capturador de arquivos personalizável que pode ser configurado para direcionar qualquer tipo de arquivo que o operador deseja roubar.

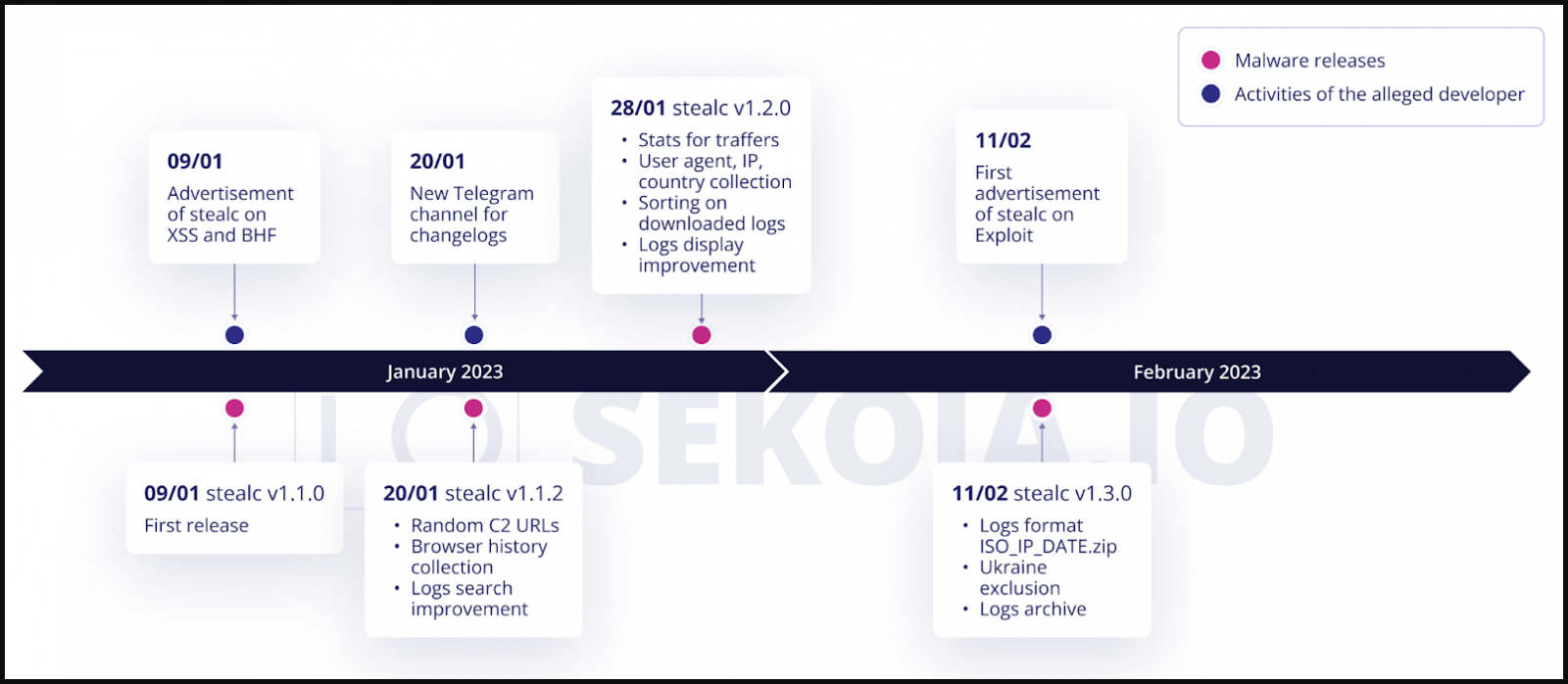

Após a postagem inicial, a Plymouth começou a promover o malware em outros fóruns de hackers e em canais privados do Telegram, oferecendo amostras de teste para clientes em potencial.

O vendedor também criou um canal no Telegram dedicado à publicação dos changelogs da nova versão do Stealc, sendo o mais recente v1.3.0, lançado em 11 de fevereiro de 2023. O malware é desenvolvido ativamente e uma nova versão aparece no canal toda semana.

Plymouth também disse que Stealc não foi desenvolvido do zero, mas sim baseado em ladrões de Vidar, Raccoon, Mars e Redline.

Uma semelhança que os pesquisadores encontraram entre Stealc e Vidar, Raccoon e Mars infostealers é que todos eles baixam DLLs legítimas de terceiros (por exemplo, sqlite3.dll, nss3.dll) para ajudar no roubo de dados confidenciais.

Em um relatório hoje, os pesquisadores da SEKOIA observam que as comunicações de comando e controle (C2) de uma das amostras que analisaram compartilhavam semelhanças com as dos ladrões de informações Vidar e Raccoon.

Os pesquisadores descobriram mais de 40 servidores C2 para Stealc e várias dezenas de amostras em estado selvagem, indicando que o novo malware atraiu o interesse da comunidade cibercriminosa.

Essa popularidade pode ser explicada pelo fato de que os clientes com acesso ao painel de administração podem gerar novas amostras de ladrões, o que aumenta as chances de o malware vazar para um público mais amplo.

Apesar do modelo de negócios ruim, a SEKOIA acredita que o Stealc representa uma ameaça significativa, pois pode ser adotado por cibercriminosos menos técnicos.

Funções do Stealc

O Stealc adicionou novos recursos desde seu primeiro lançamento em janeiro, incluindo um sistema para randomizar URLs C2, um melhor sistema de busca e classificação de logs (arquivos roubados) e uma exclusão para vítimas na Ucrânia.

As características que a SEKOIA pôde verificar analisando a amostra capturada são as seguintes:

- Construção leve de apenas 80 KB

- Uso de DLLs legítimas de terceiros

- Escrito em C e abusando das funções da API do Windows

- A maioria das strings são ofuscadas com RC4 e base64

- O malware exfiltra dados roubados automaticamente

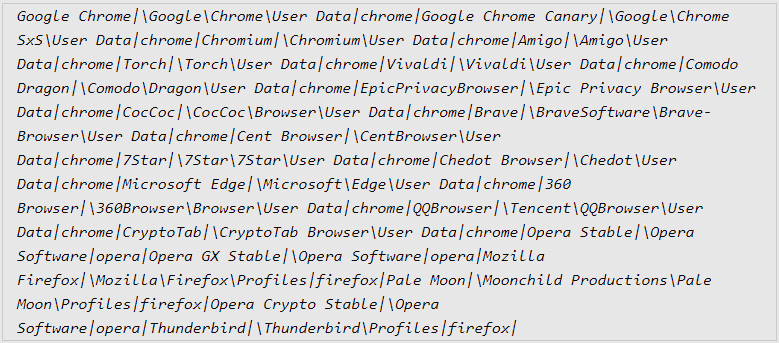

- Destina-se a 22 navegadores da web, 75 plugins e 25 carteiras de desktop

O relatório atual da SEKOIA não inclui todos os dados obtidos da engenharia reversa do Stealc, mas fornece uma visão geral das principais etapas de sua execução.

Quando implantado, o malware desofusca suas strings e executa verificações de anti-análise para garantir que não seja executado em um ambiente virtual ou sandbox.

Em seguida, ele carrega dinamicamente as funções WinAPI e inicia a comunicação com o servidor C2, enviando o identificador de hardware da vítima e o nome da compilação na primeira mensagem e recebendo uma configuração em resposta.

O Stealc coleta dados dos navegadores, extensões e aplicativos de destino e também executa seu capturador de arquivos personalizado, se ativo, e finalmente exfiltra tudo para o C2. Depois que essa etapa é concluída, o malware remove a si mesmo e os arquivos DLL baixados do host comprometido para limpar os vestígios da infecção.

Para obter a lista completa dos recursos e aplicativos direcionados do Stealc, confira a seção Anexo 1 no relatório da SEKOIA.

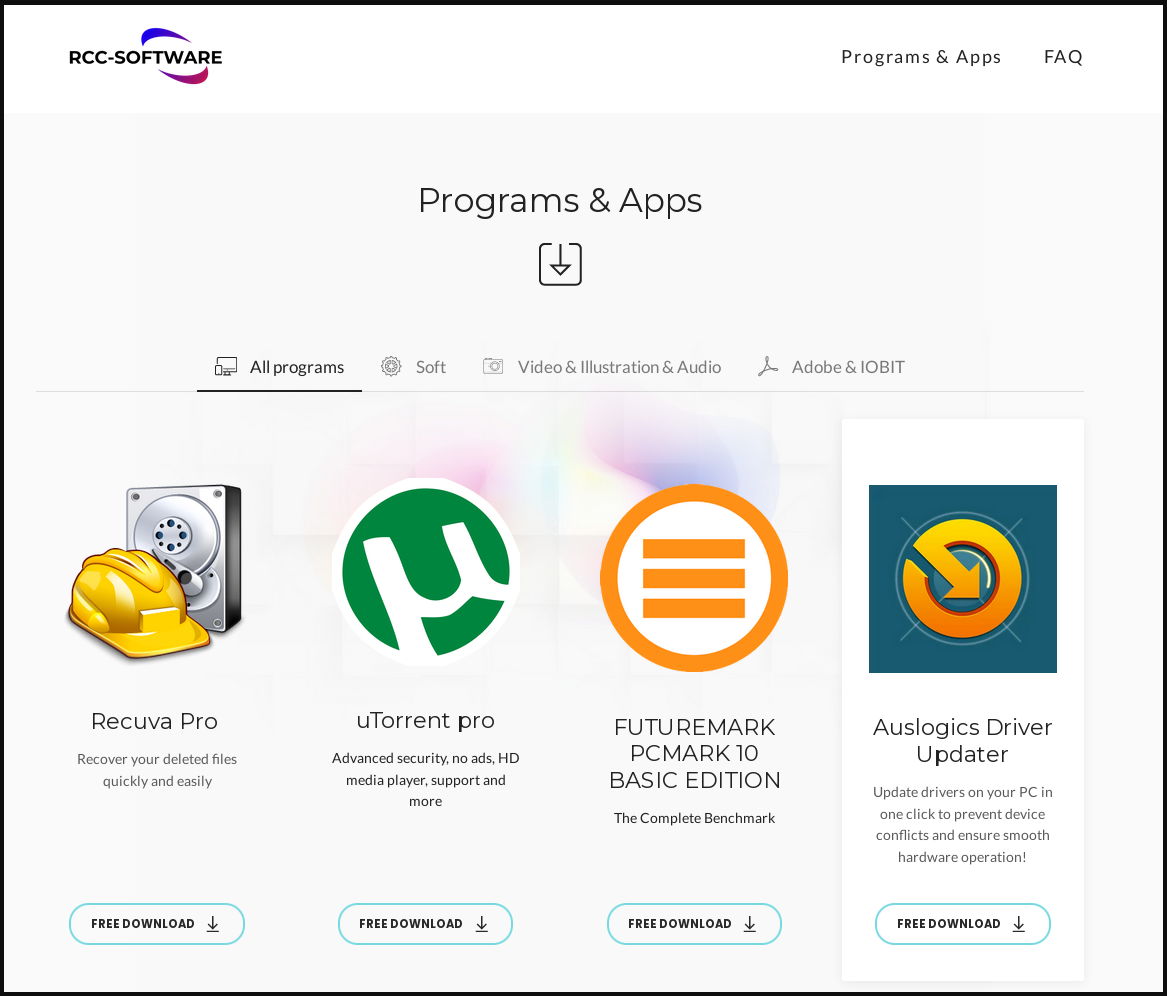

Um método de distribuição que os pesquisadores observaram é por meio de vídeos do YouTube que descrevem como instalar o software crackeado e vinculam a um site de download.

Os pesquisadores dizem que o download do software incorpora o ladrão de informações Stealc. Depois que o instalador é executado, o malware inicia sua rotina e se comunica com seu servidor.

A SEKOIA compartilhou um grande conjunto de indicadores de comprometimento que as empresas podem usar para defender seus ativos digitais, bem como as regras YARA e Suricata para detectar o malware com base na rotina de descriptografia, strings e comportamentos específicos,

Considerando o método de distribuição observado, recomenda-se que os usuários evitem instalar software pirata e baixem produtos apenas do site oficial do desenvolvedor.