Um novo método de ataque chamado COVID-bit usa ondas eletromagnéticas para transmitir dados de sistemas isolados da Internet, a uma distância de pelo menos dois metros (6,5 pés), onde são capturados por um receptor.

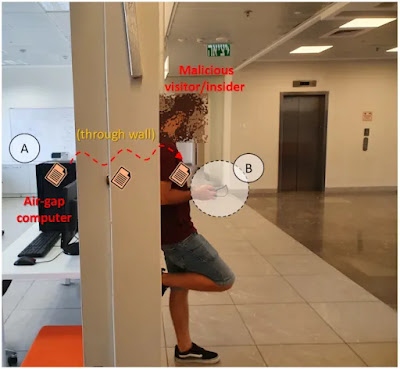

As informações que emanam do dispositivo isolado podem ser captadas por um smartphone ou laptop próximo, mesmo que uma parede separe os dois.

O ataque COVID-bit foi desenvolvido pelo pesquisador da Universidade Ben-Gurion, Mordechai Guri, que projetou vários métodos para roubar furtivamente dados confidenciais de sistemas isolados. Trabalhos anteriores incluem os ataques “ ETHERLED ” e “ SATAn ”.

Compromisso inicial

Sistemas fisicamente isolados são computadores normalmente encontrados em ambientes de alto risco, como infraestrutura de energia, governo e unidades de controle de armas, portanto, são isolados da Internet pública e de outras redes por motivos de segurança.

Para um ataque bem-sucedido em tais sistemas, um invasor desonesto ou um intruso oportunista deve primeiro plantar malware personalizado nos computadores de destino por meio de acesso físico ao dispositivo ou rede sem acesso.

Por mais impraticável ou até mesmo rebuscado que isso possa parecer, tais ataques aconteceram, sendo alguns exemplos o worm Stuxnet na instalação de enriquecimento de urânio do Irã em Natanz, o Agent.BTZ que infectou uma base militar dos EUA e o backdoor modular Remsec que coletou informações de redes governamentais isoladas por mais de cinco anos.

Para transmitir os dados no ataque COVID-bit, os pesquisadores criaram um programa de malware que regula a carga da CPU e a frequência do núcleo de uma maneira específica para fazer com que as fontes de alimentação dos computadores sem ar emanem radiação eletromagnética em uma banda de baixa frequência (0 – 48 kHz).

“A principal fonte de radiação eletromagnética no SMPS é devido ao seu design interno e características de comutação”, explica Mordechai Guri no documento técnico .

“Na conversão de AC-DC e DC-DC, os componentes de comutação do MOSFET ligando ou desligando em frequências específicas criam uma onda quadrada”, detalha o pesquisador.

A onda eletromagnética pode transportar uma carga útil de dados brutos, seguindo uma tensão de oito bits que significa o início da transmissão.

O receptor pode ser um laptop ou smartphone usando uma pequena antena de loop conectada ao conector de áudio de 3,5 mm, que pode ser facilmente falsificado na forma de fones de ouvido.

O smartphone pode capturar a transmissão, aplicar um filtro de redução de ruído, demodular os dados brutos e, eventualmente, decodificar o segredo.

Os resultados

Guri testou três desktops, um laptop e um computador de placa única (Raspberry Pi 3) para várias taxas de bits, mantendo taxa de erro de bit zero para até 200 bps em PCs e Raspberry Pi e até 100 bps para o laptop.

Os laptops têm um desempenho pior porque seus perfis de economia de energia e núcleos de CPU com maior eficiência energética fazem com que suas PSUs não gerem sinais fortes o suficiente.

Os PCs de mesa podem atingir uma taxa de transmissão de 500 bps para uma taxa de erro de bit entre 0,01% e 0,8% e 1.000 bps para uma taxa de erro de bit ainda aceitável de até 1,78%.

A distância da máquina foi limitada para o Raspberry Pi devido à sua fonte de alimentação fraca, enquanto a relação sinal/ruído também foi pior para o laptop, pois as sondas de teste se afastaram.

Na taxa de transmissão máxima testada (1.000 bps), um arquivo de 10 KB seria transmitido em 80 segundos, uma chave de criptografia RSA de 4096 bits poderia ser transmitida em apenas 4 segundos ou até dez minutos e os dados brutos de um hora de keylogging seria enviada ao receptor em 20 segundos.

O keylogging ao vivo funcionaria em tempo real, mesmo para taxas de transmissão tão baixas quanto cinco bits por segundo.

O pesquisador também experimentou máquinas virtuais, descobrindo que as interrupções nas armadilhas de saída da VM para o manipulador do hipervisor causam uma degradação do sinal entre 2 dB e 8 dB.

Protegendo contra COVID-bit

A defesa mais eficaz contra o ataque do bit COVID seria restringir rigidamente o acesso a dispositivos isolados para impedir a instalação do malware necessário. No entanto, isso não o protege de ameaças internas.

Para esse ataque, os pesquisadores recomendam monitorar o uso do núcleo da CPU e detectar padrões de carregamento suspeitos que não correspondam ao comportamento esperado do computador.

No entanto, essa contramedida vem com a ressalva de ter muitos falsos positivos e adiciona uma sobrecarga de processamento de dados que reduz o desempenho e aumenta o consumo de energia.

Outra contramedida seria bloquear a frequência do núcleo da CPU em um número específico, dificultando a geração do sinal de transporte de dados, mesmo que não o pare completamente.

Este método tem a desvantagem de reduzir o desempenho do processador ou alto desperdício de energia, dependendo da frequência de bloqueio selecionada.

Postar um comentário

A reflexão só se torna completa quando compartilhada! Deixe seu comentário e ajude a ampliar este diálogo sobre a condição humana, conectando suas perspectivas às de outros leitores. Cada interação aqui não apenas enriquece este espaço, mas também fortalece o propósito de inspirar desenvolvimento e crescimento por meio de ideias e aprendizados em Psicologia, Filosofia, Espiritualidade e muito mais. Participe e faça deste lugar um ponto de encontro de reflexões transformadoras!